Comblez les failles de sécurité des appareils

Des appareils gérés aux appareils inconnus, découvrez chaque connexion à votre entreprise. Protégez les données sensibles et comblez les failles qui rendent votre organisation vulnérable.

La sécurité n'a pas besoin d'être complexe. XFA comble les failles de sécurité des appareils avec une protection automatisée, couvrant chaque appareil, géré ou non. Simplifiez la sécurité et gardez votre équipe concentrée sur ce qui compte.

Pourquoi XFA ?

Une sécurité qui fonctionne pour chaque appareil.

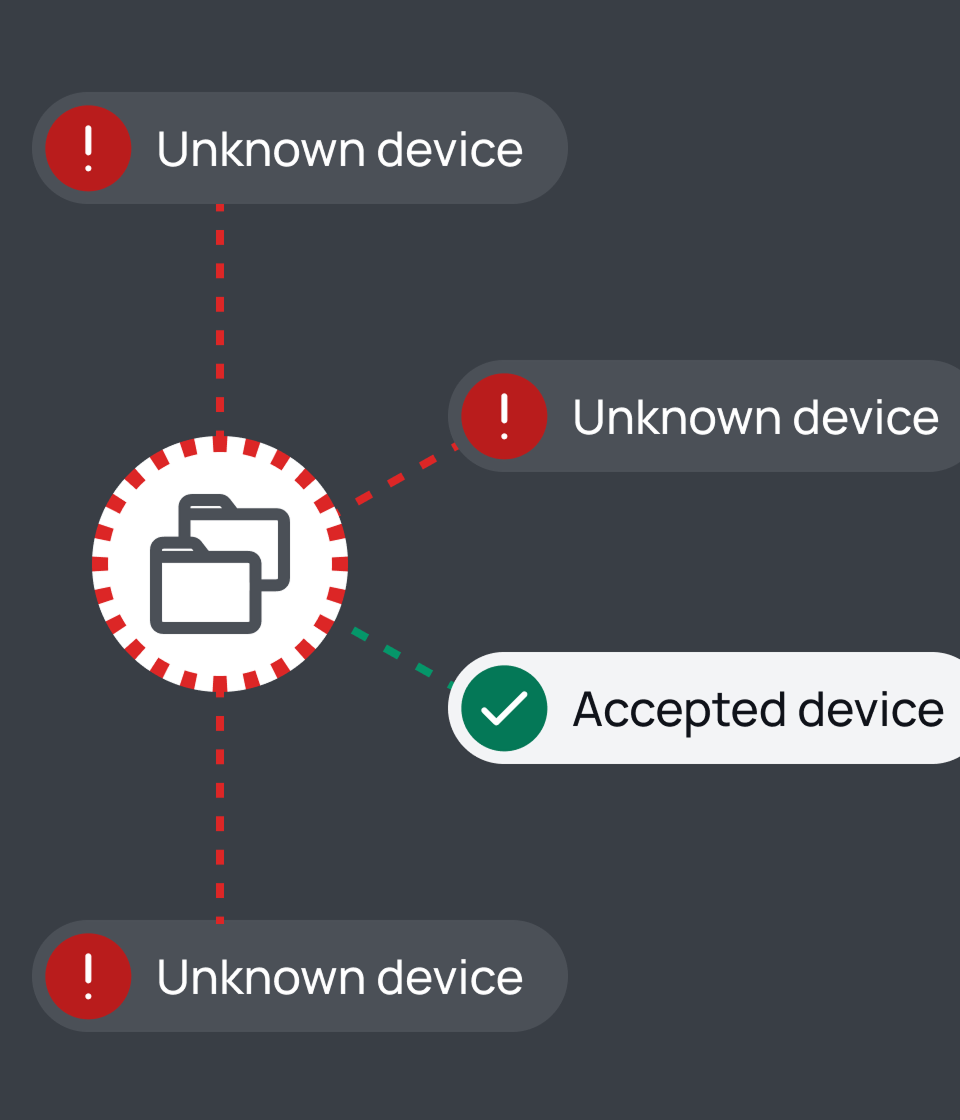

Accepter le risque

Votre MDM actuel ne peut pas tout couvrir. Vous pourriez rédiger une politique, espérer que les employés la suivent et accepter le risque. Mais l'espoir n'est pas une stratégie, et les appareils inconnus restent une bombe à retardement.

Appliquer des règles d'accès restrictives

Bloquer complètement tous les appareils non gérés. Bien que cela réduise certains risques, cela crée un chaos opérationnel. Les cadres exigent des exceptions, les sous-traitants ne peuvent pas travailler efficacement et la productivité en pâtit.

Utiliser XFA pour couvrir tous les appareils

XFA sécurise chaque appareil. Géré ou non. Seuls les appareils sécurisés accèdent à vos plateformes, éliminant les angles morts. Avec XFA, vous connaissez chaque appareil accédant à vos systèmes et vous assurez qu'ils sont sécurisés.

Comblez les failles.

Empêchez les appareils inconnus de devenir votre maillon faible.

Les configurations de sécurité partielles et les MDM traditionnels laissent souvent des failles critiques. XFA garantit qu'aucun appareil n'est manqué, offrant une couverture complète à l'intérieur et à l'extérieur de vos MDM. Avec des informations sur les risques en temps réel, une intégration transparente et des contrôles automatisés, votre organisation reste en avance sur les vulnérabilités.

Illuminez les failles de sécurité

Identifiez les failles de sécurité manquées par les solutions conventionnelles. XFA offre une visibilité complète sur les appareils à l'intérieur et à l'extérieur de votre écosystème.

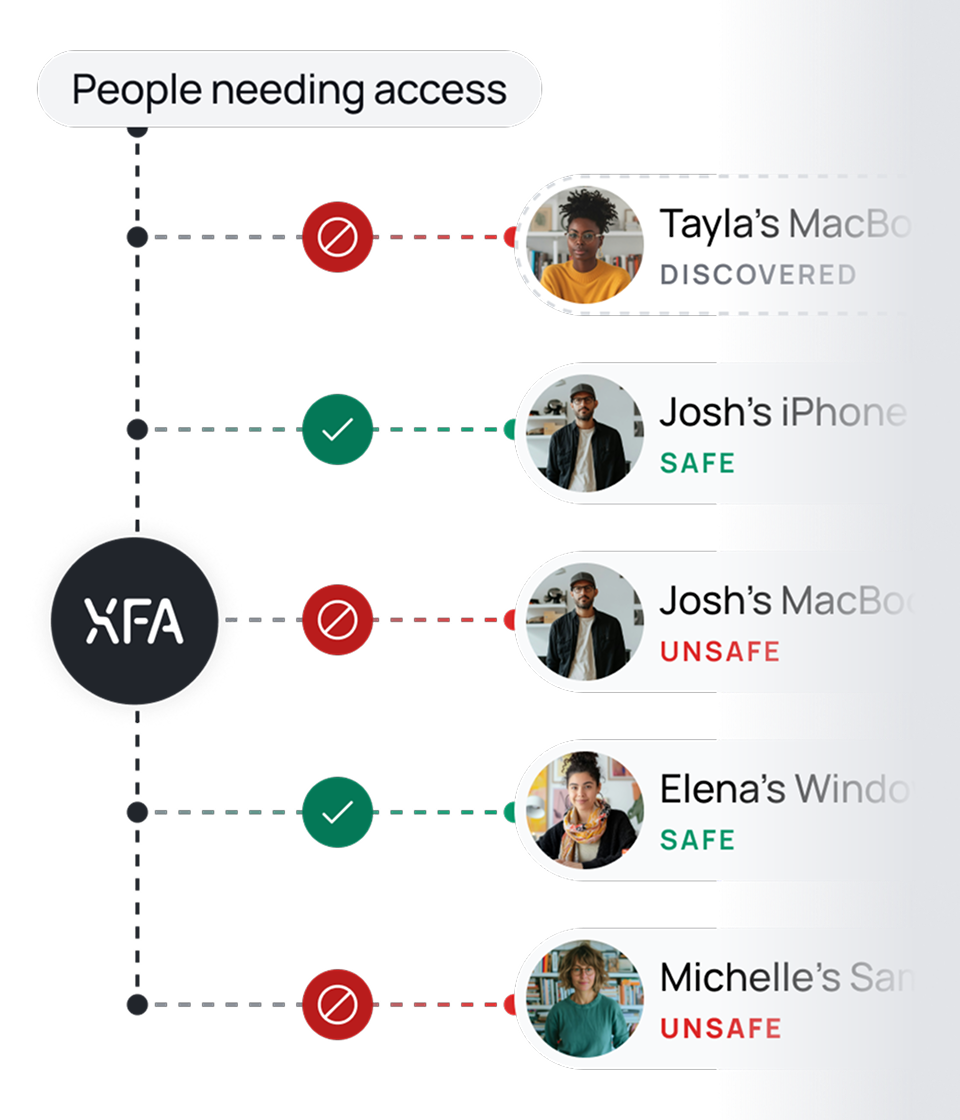

Accès pour les appareils sécurisés, bloquer les autres

Assurez le respect de vos normes de sécurité. Les appareils non sécurisés sont bloqués, garantissant que chaque appareil accédant à vos systèmes est sécurisé, qu'il soit géré par MDM ou non.

Connectez-vous à votre infrastructure actuelle

Connectez XFA à votre infrastructure existante en toute simplicité. Avec un temps de configuration minimal, XFA s'adapte à vos flux de travail et aux protections que vous avez mises en place.

La réalité du travail moderne

Découvrez pourquoi l'"ancienne méthode" de gestion des appareils échoue. Un regard sur les défis de la main-d'œuvre hybride (et pourquoi nous avons besoin d'une nouvelle approche).

Découvrez chaque appareil.

Peu importe où il se cache.

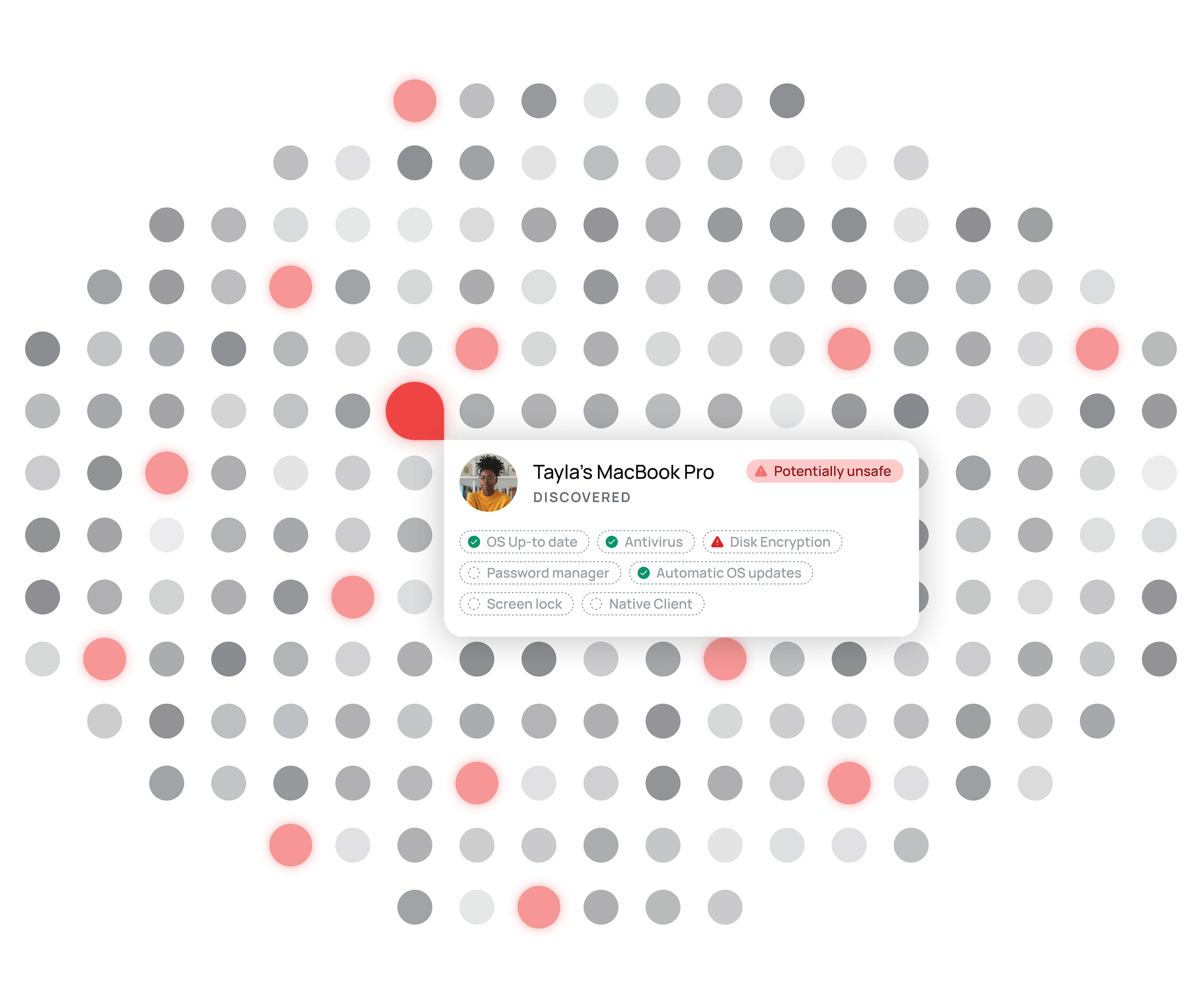

Obtenez une visibilité complète sur tous les appareils accédant à vos plateformes d'entreprise, gérés, non gérés ou inconnus. XFA découvre en permanence les appareils en arrière-plan, identifiant chaque connexion à votre réseau.

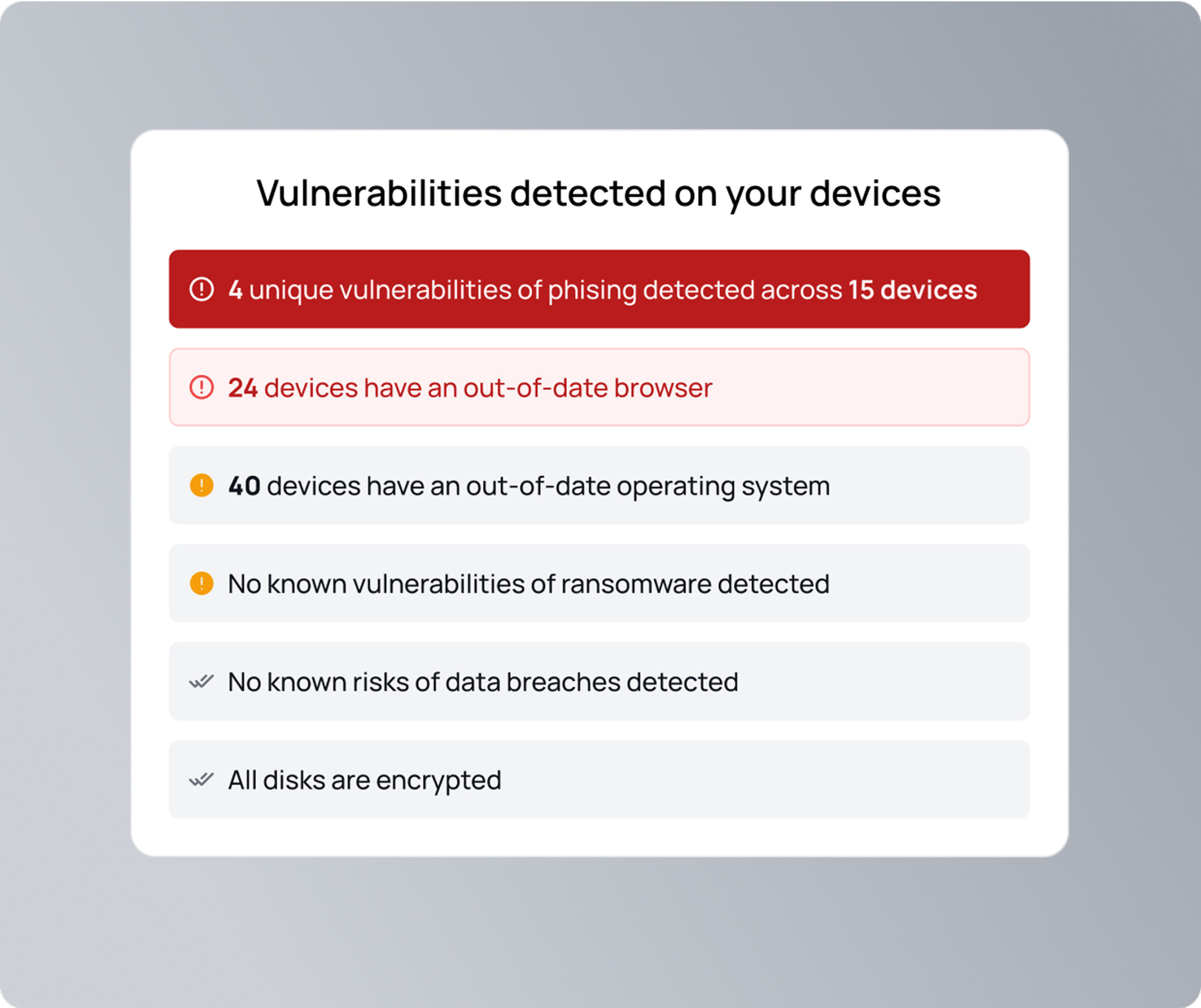

Détectez les vulnérabilités avant qu'elles deviennent des menaces.

Identifiez les risques de sécurité dès qu'ils apparaissent. Avec des catégories claires telles que les violations de données, les ransomwares et le phishing, voyez quels appareils sont affectés. Des alertes instantanées vous aident à agir rapidement et à empêcher les menaces de s'aggraver.

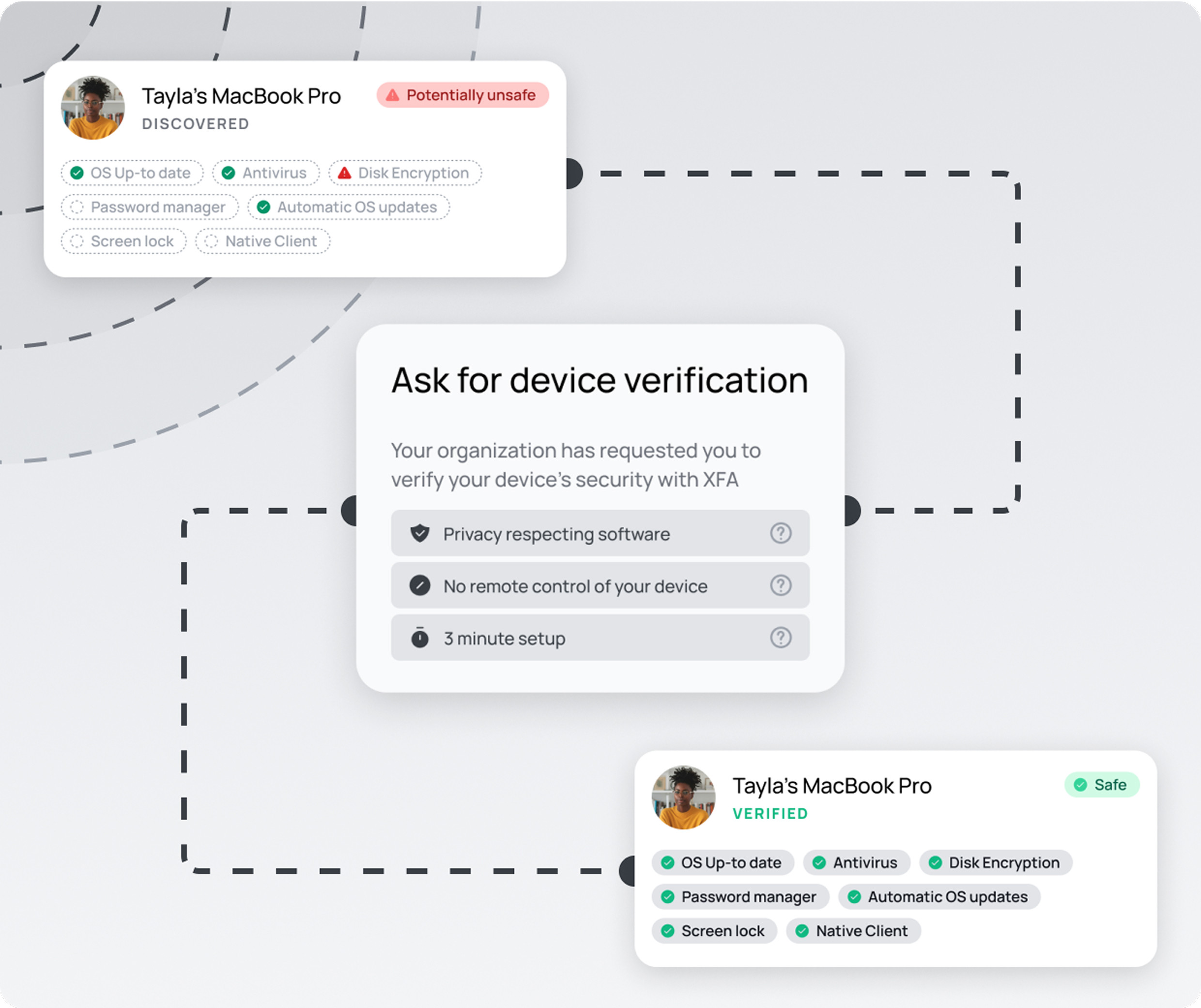

Vérifiez chaque appareil.

N'autorisez que les appareils sécurisés.

Appliquez un accès Zero Trust en contrôlant quels appareils peuvent se connecter à vos applications d'entreprise. XFA agit comme un facteur d'authentification supplémentaire, vérifiant les mesures de sécurité de l'appareil telles que les mises à jour du système d'exploitation, le chiffrement de disque et l'état de l'antivirus lors de la connexion pour garantir que seuls les appareils approuvés y ont accès.

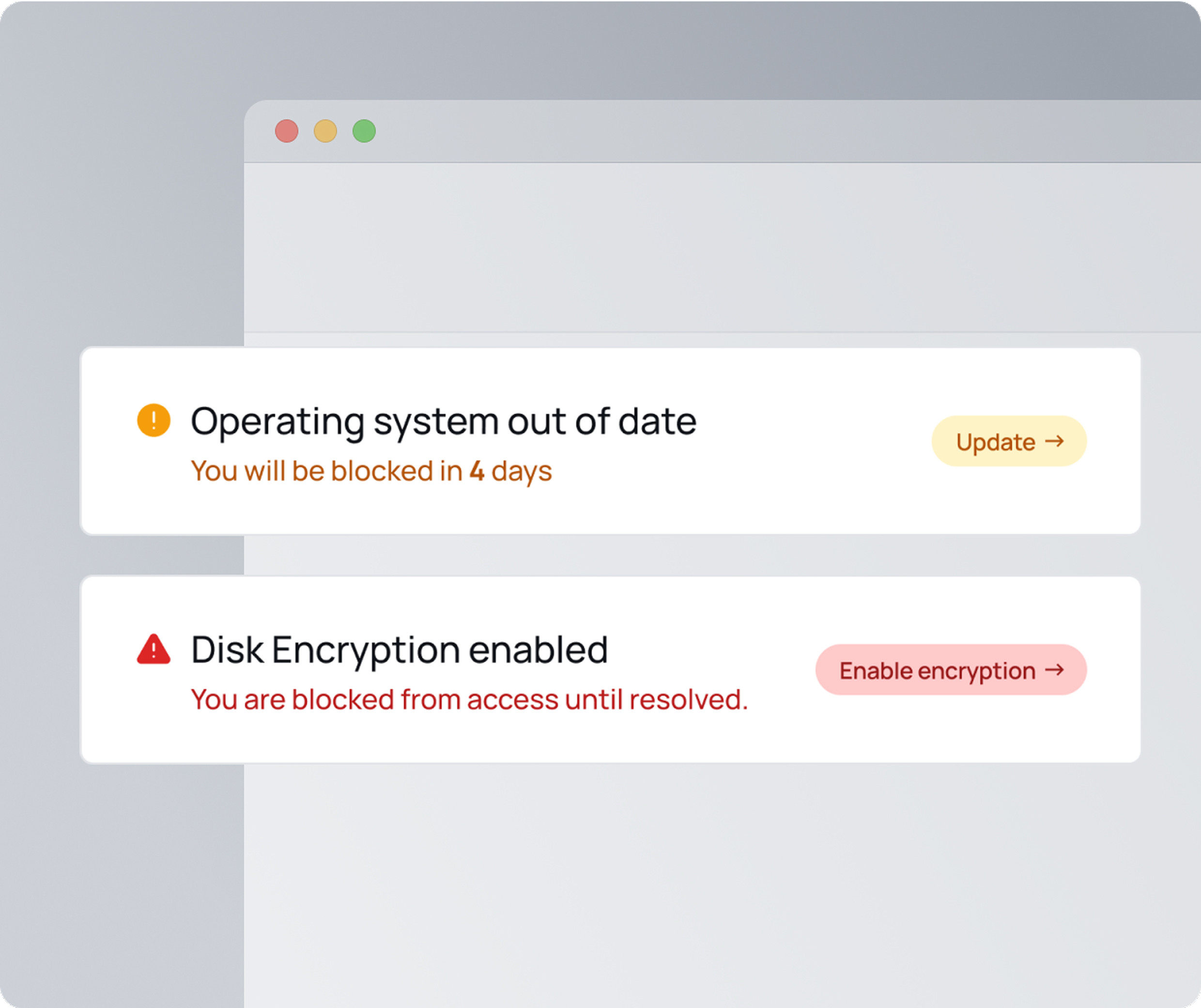

Une sécurité qui guide.

Pour que personne ne soit bloqué.

Être bloqué ralentit le travail. XFA donne aux utilisateurs des étapes claires pour résoudre eux-mêmes les problèmes de sécurité afin qu'ils puissent retrouver l'accès sans intervention informatique. Des conseils simples, moins de perturbations et une entreprise plus sûre.

XFA est crucial pour nous car nous comptons sur des appareils gérés et non gérés. La phase de découverte de XFA nous aide à identifier quels appareils accèdent aux données sensibles et garantit qu'ils respectent nos politiques de sécurité.

Tous les appareils sécurisés.

Même ceux que vous ne connaissez pas.

Éliminez les vulnérabilités de manière proactive

Grâce à la surveillance en temps réel et aux mises à jour automatisées, XFA utilise les CVE pour cartographier et traiter les menaces de sécurité sur tous les appareils, garantissant que les risques sont identifiés et résolus avant qu'ils n'affectent votre entreprise.

Connaître chaque appareil, contrôler l'accès.

XFA garantit que chaque appareil est pris en compte, y compris ceux en dehors de votre MDM. Seuls les appareils conformes y ont accès, les appareils non fiables sont automatiquement bloqués.

Une sécurité qui se gère toute seule.

L'intégration des appareils se fait de manière transparente et automatique. Les appareils non sécurisés sont instantanément bloqués. Votre équipe informatique se concentre sur l'innovation.

Questions ?

Nous avons des réponses.

XFA découvre et identifie tous les appareils accédant à vos plateformes d'entreprise, détectant les risques de sécurité tels que les logiciels obsolètes, le manque de chiffrement et les paramètres de sécurité non conformes. Il s'intègre aux fournisseurs d'identité pour appliquer les politiques d'accès, garantissant que seuls les appareils sécurisés peuvent se connecter. L'application XFA vérifie la sécurité de l'appareil et fournit des étapes de remédiation claires. Les appareils non conformes sont bloqués jusqu'à ce que les exigences de sécurité soient satisfaites, prévenant ainsi les violations de données et maintenant la conformité.

Les solutions MDM traditionnelles prennent le contrôle total de chaque appareil pour garantir la sécurité, ce qui peut être coûteux, difficile à faire évoluer et manquer de la flexibilité requise par une main-d'œuvre moderne. XFA offre une alternative moderne en découvrant en permanence tous les appareils accédant à vos plateformes d'entreprise, y compris les appareils gérés, personnels et sous-traitants. Au lieu d'appliquer des contrôles rigides, XFA vérifie la posture de sécurité de chaque appareil par rapport à vos politiques, identifiant les risques tels que les logiciels obsolètes, le manque de chiffrement ou les paramètres non conformes. Si un appareil ne répond pas aux normes de sécurité, XFA alerte les administrateurs et guide les utilisateurs à travers des étapes de remédiation claires avant d'accorder l'accès.

XFA analyse en permanence les journaux d'authentification des fournisseurs d'identité pour découvrir tous les appareils, y compris les appareils gérés et non gérés. Pour vérifier leur conformité en matière de sécurité, les utilisateurs installent l'application XFA sur leurs appareils sans accorder de privilèges d'administrateur. Cela garantit que les organisations peuvent appliquer les politiques de sécurité tout en préservant la vie privée des utilisateurs, car seule la posture de sécurité de l'appareil est partagée.

XFA peut être déployé en quelques minutes. Une fois connecté à votre fournisseur d'identité, il commence automatiquement à découvrir les appareils, vous donnant une visibilité instantanée sur tous les appareils accédant à vos plateformes d'entreprise. À partir de la session de connexion suivante, les employés sont guidés à travers une intégration rapide en libre-service de 3 minutes pour installer l'application XFA sur leurs appareils sans privilèges d'administrateur. Cela garantit que les appareils sont vérifiés pour la conformité de sécurité avec un minimum d'efforts informatiques. Besoin d'aide supplémentaire pour le déploiement de XFA ? Nous proposons 3 mois de support de déploiement dédié en option. Parler aux ventes →

XFA peut détecter un large éventail de risques de sécurité, notamment les systèmes d'exploitation obsolètes, le chiffrement de disque désactivé, les gestionnaires de mots de passe manquants ou installés et les navigateurs obsolètes, entre autres. De plus, XFA mappe ces contrôles de sécurité aux vulnérabilités et expositions courantes (CVE) connues, aidant les organisations à identifier et à traiter les menaces potentielles avant qu'elles ne deviennent un risque.

XFA sécurise les appareils BYOD en appliquant des politiques de sécurité au niveau de l'identité, plutôt qu'en prenant le contrôle total de l'appareil. Les employés peuvent continuer à utiliser leurs appareils personnels tout en s'assurant qu'ils répondent aux normes de sécurité telles que le chiffrement, les mises à jour du système d'exploitation et les paramètres de sécurité du navigateur. Si un appareil n'est pas conforme, XFA bloque l'accès et guide les utilisateurs à travers les étapes de remédiation avant d'accorder l'accès. Cela garantit la sécurité sans compromettre la vie privée.

Oui, mais uniquement lorsqu'une vérification de la sécurité de l'appareil est nécessaire. Les employés installent l'application légère XFA sur leur bureau ou leur appareil mobile pour vérifier la conformité aux normes de sécurité, sans accorder de privilèges d'administrateur ni de contrôle total de l'appareil. XFA vérifie uniquement si les fonctionnalités de sécurité essentielles, telles que les mises à jour logicielles et le chiffrement de disque, sont en place. Cela garantit une sécurité et une conformité robustes tout en préservant la vie privée des utilisateurs.

Vous voulez combler les failles de sécurité des appareils ?

Parlons-en.